Un peu de sécurité informatique

Appuyer sur ESPACE pour passer au diaporama suivant, sur → pour passer à la partie suivante et sur ÉCHAP pour la vue d'ensemble

Cette présentation est diffusée sous licence CC BY-SA : vous pouvez la modifier et la partager, à condition de l’attribuer clairement à La Boussole et de mettre le nouveau contenu à disposition dans des conditions similaires

La Boussole est une coopérative de formation et de recherche

| Intelligence collective et méthodes participatives | Dialogue culturel et lutte contre les discriminations | Numérique et éducation aux médias | ||

| Formation | Accompagnement | Recherche |

https://laboussole.coop

https://laboussole.coop

|

|

|

Sommaire

- La sécurité informatique

- Sauvegarder ses données

- Choisir ses mots de passe

- HTTP ou HTTPS ?

- Choisir des outils éthiques

- Quelques extensions à ajouter à son navigateur

- Et les téléphones ?

- Naviguer avec le Tor Browser

- Chiffrer ses emails

La sécurité informatique

- La sécurité informatique désigne l'ensemble des mesures et moyens destinés à préserver 3 éléments essentiels pour les données :

- disponibilité

- intégrité

- confidentialité

La sécurité informatique

- Quelques principes indispensables :

- Chacun·e doit établir son modèle de menaces en fonction de sa situation propre

- Aucune solution n'est fiable à 100%

- La solidité de l'ensemble de la chaîne de sécurité dépend de son maillon le plus faible : il s'agit souvent des utilisat·rices

- Il est nécessaire de prendre en compte l’ensemble des éléments de chaque situation. C’est ce que nous allons appeler la sécurité holistique :

- intégrité des équipements et protection physique des lieux

- sensibilisation et formation

- systèmes et logiciels

- bien être et acceptation sociale

- mesures organisationnelles

- …

Quelques précautions élémentaires

- Configurer le verrouillage automatique

- Effectuer les mises à jour dès que possible

- Choisir la suspicion par défaut (mots de passe, réseaux inconnus, phising…)

- Pratiquer le cloisonnement

- Installer des logiciels de protection

- Compartimenter : utiliser plusieurs navigateurs, plusieurs adresses emails, plusieurs sessions, plusieurs machines…

Sauvegarder ses données

- Aussi important que les autres règles de sécurité pour la protection des données : le problème arrivera un jour ou l'autre, mieux vaut s'y préparer

- La règle des 3 2 1 :

- 3 copies de chaque donnée (l'originale et 2 copies)

- sur 2 supports différents (disque dur, DVD, cloud…)

- dont 1 stockée dans un autre lieu

- Sur un support sécurisé (chiffré)

- Vérifier la possibilité de restaurer ses sauvegardes

Quoi sauvegarder ?

- Tout :)

- Les données importantes, de tous les périphériques

- Les mots de passe, marques pages, préférences…

- Les messages et répertoires

- …

Quelques exemples de logiciels

- Déjà Dup, Rsync

- Solution payante

- WP Clone

- Cloud, Nas…

- Et bien d'autres !

Choisir ses mots de passe

En informatique, un mot de passe est une série de caractères utilisés comme moyen d'authentification pour prouver son identité lorsque l'on désire accéder à une ressource ou à un service dont l'accès est limité et protégé.

Un bon mot de passe

Sa qualité (difficulté à deviner ou découvrir) et sa longueur sont cruciales pour les questions de sécurité.

- usage unique : un mot de passe par compte

- minuscule, majuscule, chiffre, caractère spécial (@! = # + / …)

- longueur suffisante (au moins 12 caractères, 16 c'est mieux)

- impossible à déduire (date de naissance, prénom nom…)

- pas de mot usuel seul

- modifié régulièrement (90 jours pour des outils sensibles) (#oupas)

- non stocké sur un support accessible (post it, mail, fichier non chiffré…)

- mieux vaut plus long que plus compliqué

- attention aux questions secrètes et outils de récupération

- s'il n'en fallait qu'un seul : celui du compte mail

- en cas de doute, mieux vaut en changer

Exemples

La méthode phonétique : « J'ai acheté huit cd pour cent euros cet après-midi ! » deviendra ght8CD%E7am!

La méthode des premières lettres : la citation

« un tien vaut mieux que deux tu l'auras… » donnera #1tvmQ2tl'A…

8CDValentMieuxQue2TuL'Auras… est encore mieux :)

Les principaux risques

- attaques automatiques (spam ou arnaques)

- vol de données, d'informations, d'argent

- usurpation d'identité

- surveillance d'un·e proche, d'un·e collègue…

Les principales failles

- la simplicité du mot de passe

- la conservation du mot de passe sur un support non sécurisé

- la faiblesse des modalités de renouvellement du mot de passe en cas d'oubli (attention aux questions « secrètes » !)

- vol ou perte d'un support matériel non sécurisé (ordinateur portable, téléphone…)

- l'utilisation d'une machine tierce

- l'écoute sur le réseau afin de collecter les mots de passe transmis

Gestionnaire de mots de passe

- Un logiciel qui génère et se souvient des mots de passe à notre place

- Quelques exemples : Firefox, Sea horse, KeePass, 1Password, Passman / Nextcloud…

- Besoin d'un mot de passe principal fort

- Besoin d'un stockage sécurisé

- Les profils de risque : adapter sa pratique à sa situation

À lire pour aller plus loin

- Dossier de nextinpact.com Mots de passe : on vous aide à choisir le gestionnaire qu'il vous faut

- Calculer la « force » d’un mot de passe sur le site de l'ANSSI

- ';--have i been pwned? : pour vérifier si son mot de passe a déjà été publiquement compromis

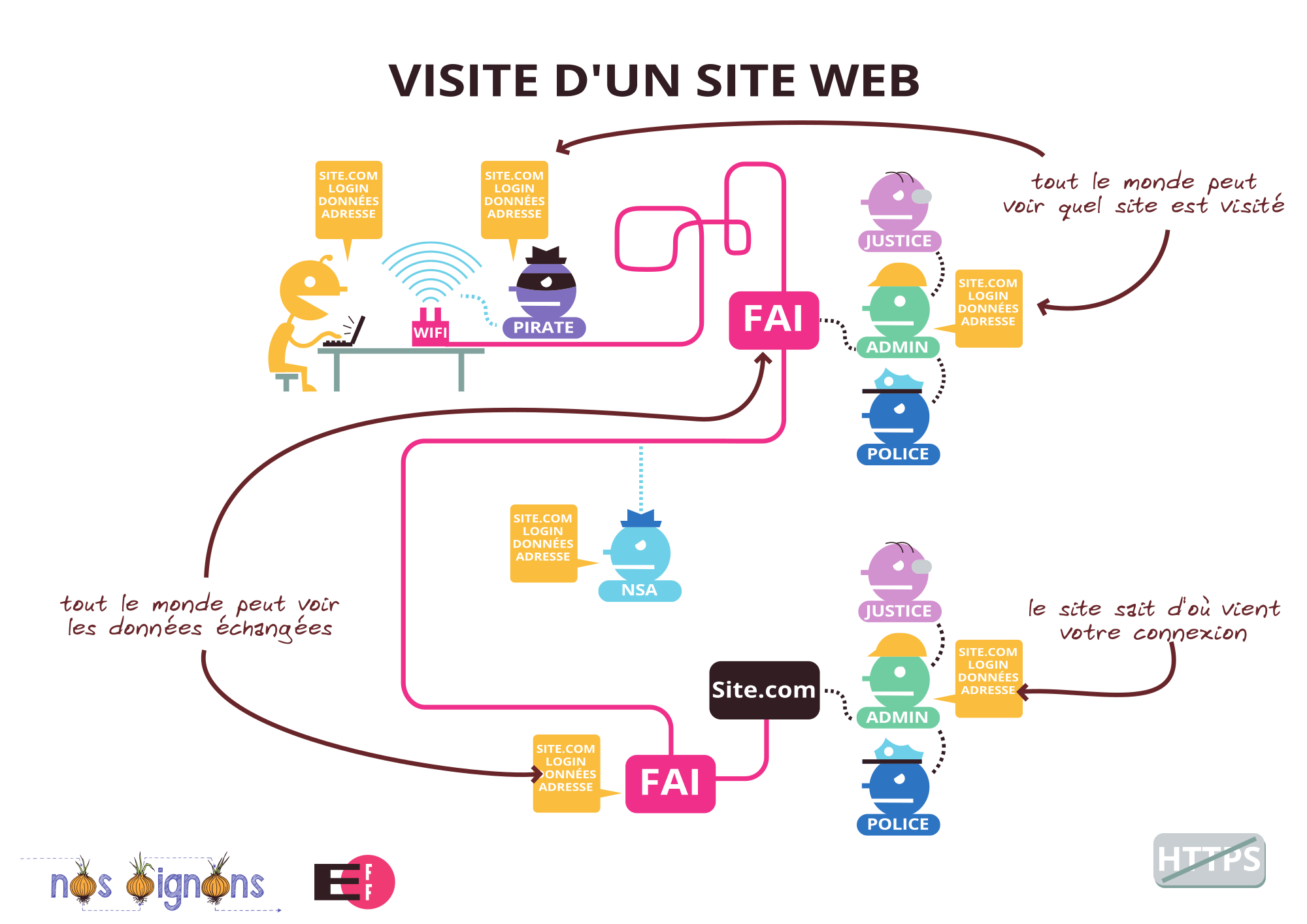

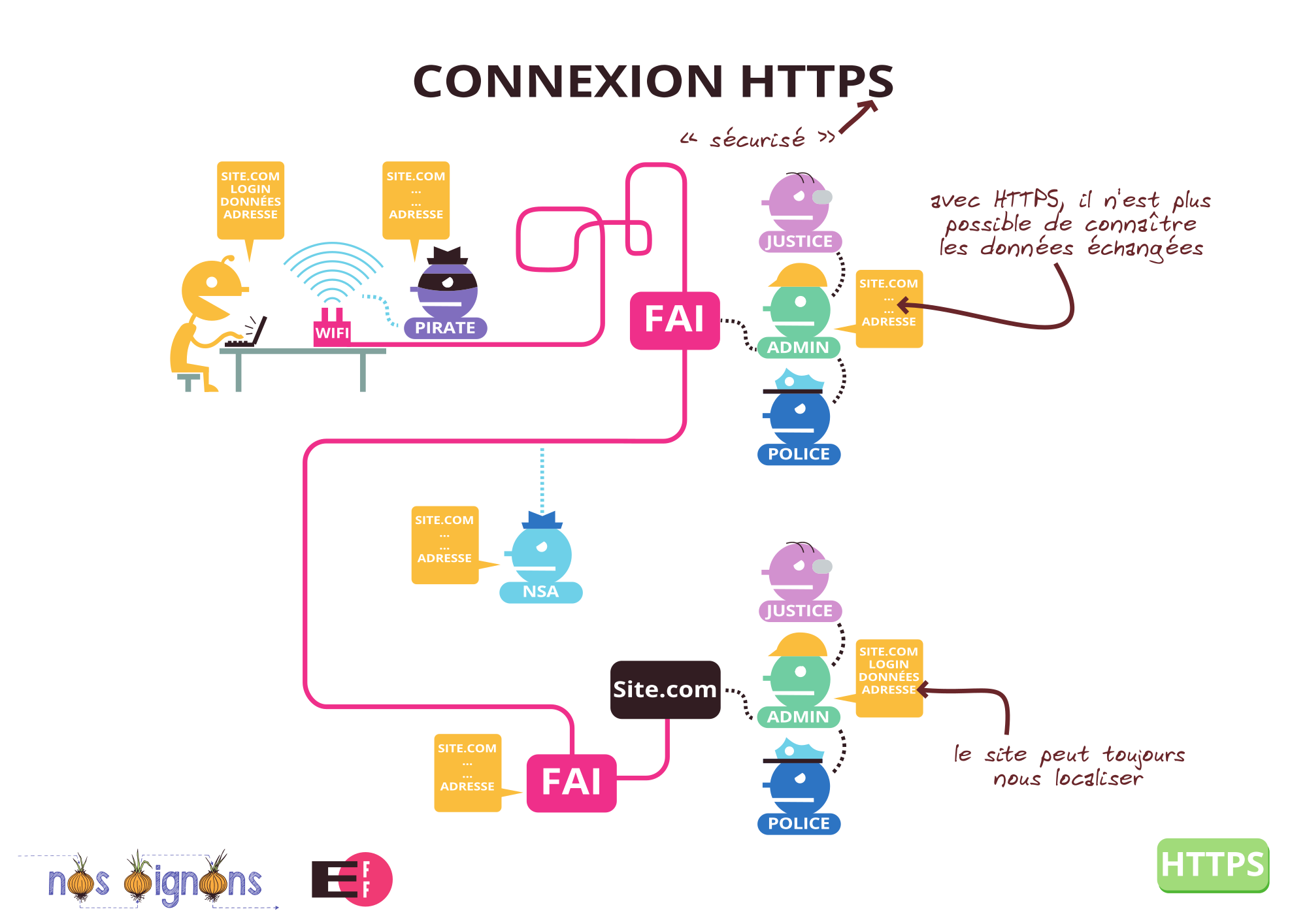

HTTP ou HTTPS ?

Lorsqu'on navigue sur internet avec un navigateur web, on utilise le protocole HTTP, pour Hypertext Transfer Protocol. Il permet l'échange de données entre un logiciel client et un serveur : c'est en quelques sortes le langage utilisé par les machines pour communiquer entre elles et afficher la bonne page web.

Le HTTP utilisé pour le WWW est le plus connu, mais il en existe de nombreuses autres, comme le FTP, le SMTP, le POP, l'IMAP, IRC…

HTTP ou HTTPS ?

Les indications dans la barre d'url :

Un exemple d'alerte

HTTPS Everywhere

Une extension pour navigateur web permet de forcer l'usage du https chaque fois que possible : HTTPS EVERYWHERE : https://www.eff.org/https-everywhere

Choisir des outils éthiques

Les logiciels libres

Un logiciel est considéré comme libre lorsque l'on peut :

- O. l'utiliser comme on le souhaite ;

- 1. étudier son fonctionnement ;

- 2. le modifier (amélioration, extension et transformation) ;

- 3. le partager et le diffuser, y compris commercialement.

Choisir des outils éthiques

Les logiciels libres

- appartiennent à tout le monde (bien commun)

- ne répondent qu'aux intérêts des personnes qui les utilisent

- font bien – et uniquement – ce qu'ils prétendent faire

Choisir des outils éthiques

Les services décentralisés

- des applications installés sur votre machine

- des services en ligne aux instances indépendantes les unes des autres, mais reliées entre elles : toutes sont utiles, aucune n'est indispensable

- reste sous notre contrôle : pas de décision arbitraire

Choisir des outils éthiques

Le chiffrement de bout en bout

Procédé technique qui garantit :

- l'identité des interlocut·rices

- le secret de la communication

Choisir des outils éthiques

Des logiciels et services en ligne qui remplissent toutes ces conditions :

- La liste d'alternatives de Framasoft

- Celle un peu plus pointue de PRISM-Break.org

- Des outils mettant l'accent sur la protection contre la surveillance PrivacyTools

- Les CHATONS, le Collectif des Hébergeurs Alternatifs, Transparents, Ouverts, Neutres et Solidaires

- La Fédération des Fournisseurs d'Accès Internet Associatifs

Choisir des outils éthiques

À ce jour, aucun moteur de recherche ne répond à l'ensemble de nos critères : tous reposent plus ou moins sur les GAFAM et la publicité. Voici ceux que nous déconseillons le moins :

Choisir des outils éthiques

Des suggestions de services de messagerie :

- Utiliser son propre nom de domaine, par exemple avec Gandi ou Infomaniak

- Mailo

- Posteo

- Espiv

- Riseup

- Et bien d'autres…

Quelques extensions à ajouter à son navigateur

- Privacy Badger pour bloquer les dispositifs de traçage

- uBlock Origin pour bloquer la publicité

- Kimetrak pour visualiser les mouchards qui espionnent votre navigation

- Exodus Privacy idem, pour les applications de votre ordiphone

- Cookie AutoDelete pour se débarrasser des cookies après usage

- Decentraleyes pour se protéger du pistage lié aux contenus centralisés

- Au revoir UTM pour éliminer les codes dans les adresses URL qui permettent notre surveillance

- CanvasBlocker pour bloquer l'identification par canevas HTML5

- Bonus :

Quelques extensions à ajouter à son navigateur

Et les téléphones ?

- Des machines sur lesquelles nous avons peu de contrôle

- Androïd (Google) et iOs (Apple) équipent 99,3 % des ordiphones en France

- Des équipements particulièrement sensibles : communications et contacts, déplacements et localisations, organisation de nos vie, environnement sonore…

- Naviguer avec le Tor Browser

- Possible d'utiliser GrapheneOS pour Androïd, mais très compliqué

- Choisir des logiciels libres : prism-break.org en propose une grande sélection

- Utiliser les applications de messagerie Signal ou Briar

Et les téléphones ?

- Quelques bonnes pratiques :

- Configurer un code d'accès (autre que 0000 ou 1234 ;) )

- Activer le chiffrement si possible

- Effectuer régulièrement les mises à jour

- Sauvegarder ces données

- Contrôler les accès des applications

- Autant que possible, utiliser un navigateur Web plutôt qu'une application

- Le garder à l'œil !

- Noter son code IMEI (*#06#), pour pouvoir le bloquer en cas de vol

- Choisir des magasins d'applications fiables, comme f-droid.org

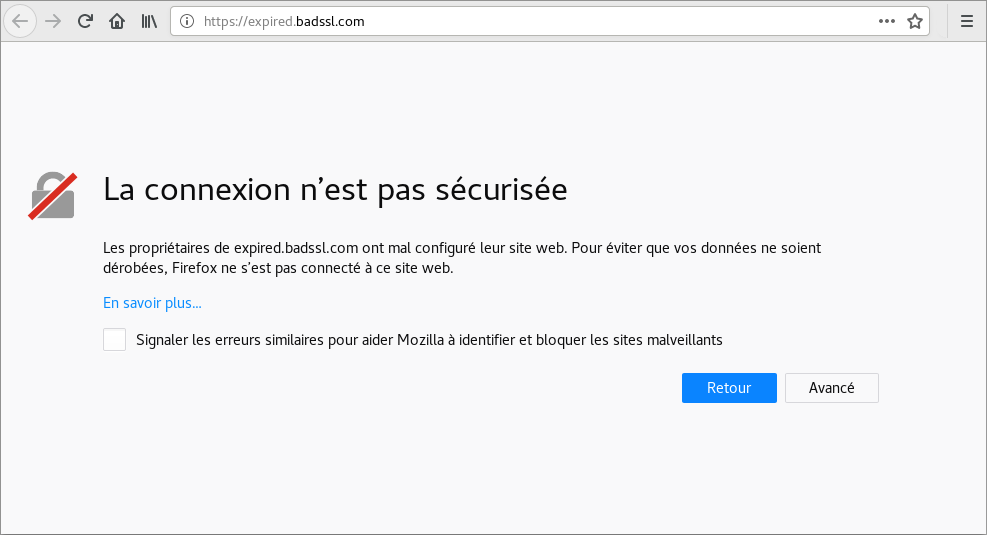

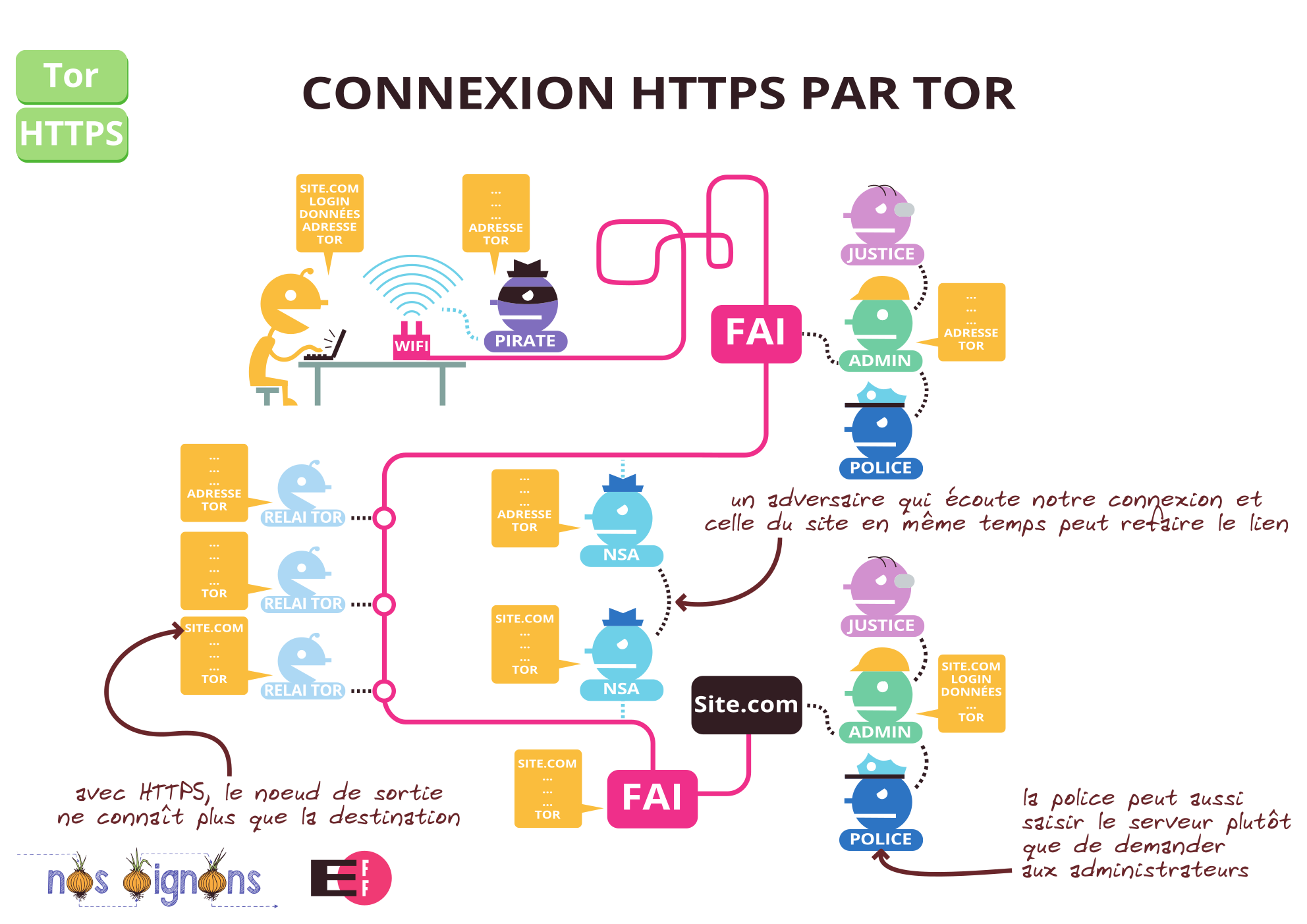

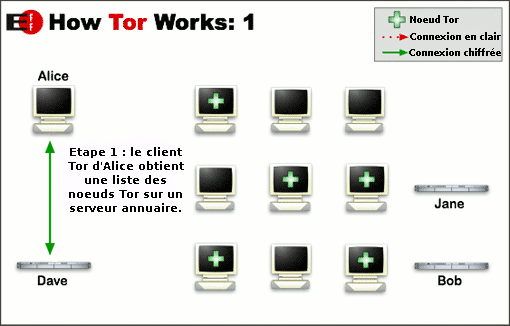

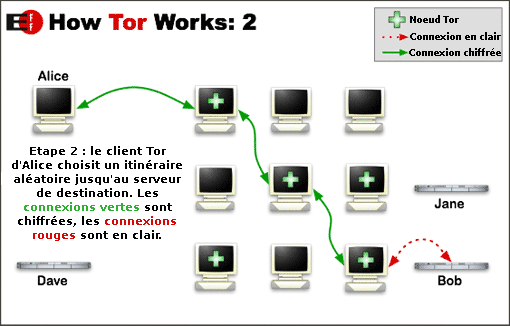

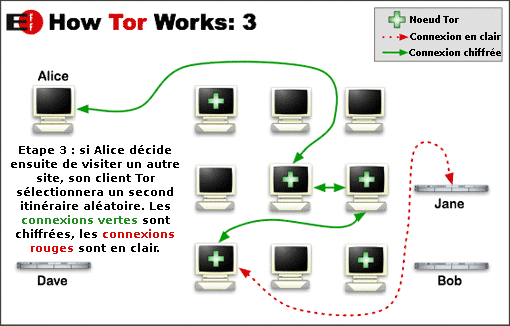

Naviguer avec le Tor Browser

- Avec ce navigateur web libre et gratuit dérivé de Firefox, vous pouvez vous connecter simplement au réseau Tor (The Onion Router ou routage en oignon) et surfer de manière beaucoup plus anonyme

- Téléchargement

- Explications détaillées du Guide d'autodéfense numérique

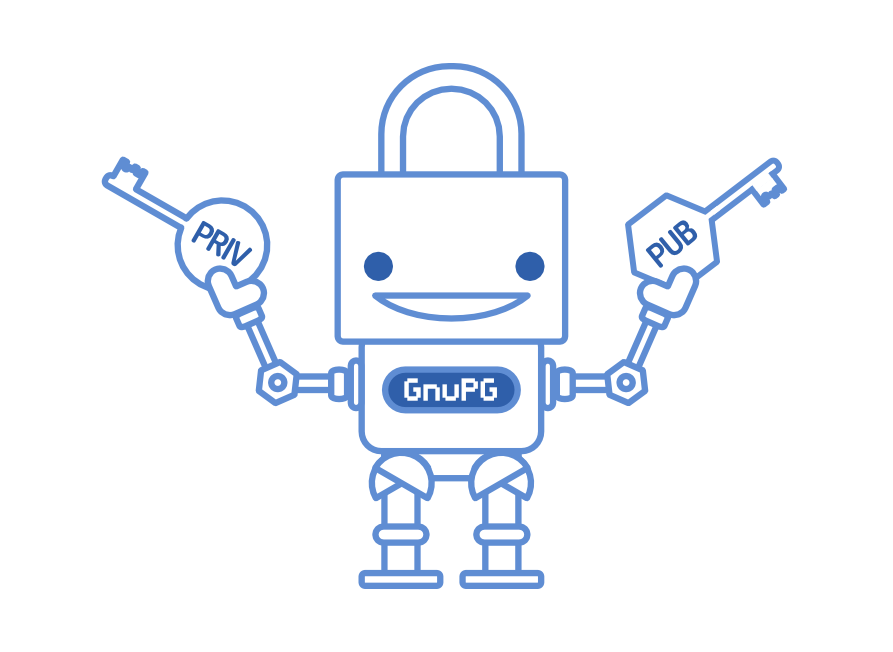

Le chiffrement des emails

Le chiffrement des communications

Exemple de message chiffré : sans clé pour le lire, le contenu est incompréhensible

-----BEGIN PGP MESSAGE-----

Version: GnuPG v1

hQIMA3arGZwoCA1GAQ/+OjU4wvaDmWjztLSudSFhyIhP7hNRiNpH9zgANUgpLfSv

Mld/0UGv+xxuiP+NOigpCyE9IlWr+EZ1c68x+RcmA/WT1hdIs3hOwg1u3b3lUfrv

q5EtcSm46L6R/ivTush/bsYTr88SMkhBDINYPF45WohpPEwgLEaSPJgP87x+uFTN

G4t3VToJosCDi3BCkbUkEGHmcYWZxXo53ia1rYKQQ9wPj49LBEANljiGxpMGcwDm

E1DutVxNe6E51OITs8k663RE7BQgswIq8R+dpK8oLzjGlyN3yG3H/osV4X3mDOUx

jOzUsakOAADfK5td2xhaZ+kihnzNZNBlqCCOI6mLngCr+eppKmnox/x48SG11Z7j

GOA9zLr0rF0oXz6HmWJeqXreu9dpLqD5cWIOruUDXiimqt/FJfo3uBUm4cIKuc+H

TIrSQA99crBACL+OWHndFEDjsAmEQAQ6bdLo8RhhjeDJcWNoZZfg5mSQuLZDKocY

gUt8lD+dGRkFssyCub+icsghPK42l7x0b0wTAjdOf0P+HRl5wacgyqml+9pI2hFz

hA9M/eCEL0CZZU9F6tnbuuZyG0mibkh4SGc/YyI/DUtwrQHgjbcn18HphcQGmaQd

P7qhHa8iW0SKlyDn51M1XLCDg4B0k1OSurjdZE6AxrMLNcPJQsYKZJNnzFnLnUyF

AgwDKTqZVCim138BD/46PKhSrv2A9+i62sPErd6RJz8xKVQxEK265FFJwe2vugd1

C3HWybREwoCgVsMYsIYFmRHoeIZJuQnyUQRmYQnILvBYRYJlOi1AClzAW2lxLHuh

Hl+1UEMsjdinXkVBffSELzhsBKEiX5LOFrDlZZCGnbYh/HH6nr1j4yy82V5iDyYm

fXMYfkNr1eA9gU/RFnLgJ1jgt/YCW7Gkzjf704BQ0JnTe9hq1A5ReGlHkdEkhwfv

XqaeGzlbTv2vcgrvVDzE40+0J2tyrDRfEed6fh2kmstXFOQkWz6TNnwRIb12KF5b

bcKAfRiMCWNOtRLKnDbRHR76TIsX2DQSqo94Sz1SsQwSs2hO4LiQWj4+mk3zIkrn

avbZ9iX8qrCJA04pZUYPea94zG+UkBxY0R7jtX978R8/eqMlg11f5w/6nUuAAfTC

zU/dvlLQZ4dOvyISSTYjjiBFS+dIHDXmYuIa19MvUIByNNMwFgu661wNR2r8PnMq

AKofA9kybd4ghi3icwDnDLGW3JYhuacpMWy7qNppMZ3PGHshKy0DnmJPnLA1n1xM

Ar0vzUpLRti+3BMzb/eeZSy4Z2CqOFZ4GO8r3wVNZcXEGJmLDJi6wZX09dG9z1Aa

sjaXCNx3vRFDr6thV3sNPP/aB58DZlmw151tp0vLWliNJkSuI16IyAyfuOj+W4UC

DAOzXr0dj+23+wEQAJD9rFE/p9jilBfzcld9iKYhxs8yTA81JAv2V9mkZDqfhExd

Z79se74k8X8YpvS/lpHXFuOchR8TFqGcHFoiGKKBA2zZRYWfLjAqK2UBF+O4IzKH

yqJDJeuJeIMGtyea5HIjq3LjIxCdmwMCPFa0zGHwk6b4EeGfdx51UsOE8Q==

=eFZ6

-----END PGP MESSAGE-----

Pour aller plus loin

- Le guide d'autodéfense numérique de boum.org

- et notamment le chapitre sur le chiffrement des emails

- Mon ombre et moi de Tactical Tech

- Le guide d'autodéfense contre la surveillance de l'EFF

- Un guide du CECIL consacré aux ordiphones

- Le suivi de l'actualité par La Quadrature du Net

À vous de jouer !

|

|

|

https://laboussole.coop

https://laboussole.coop